客户介绍:

上海某股份有限公司,成立于2013年,注册资本:2.3亿元人民币。

事件经过:

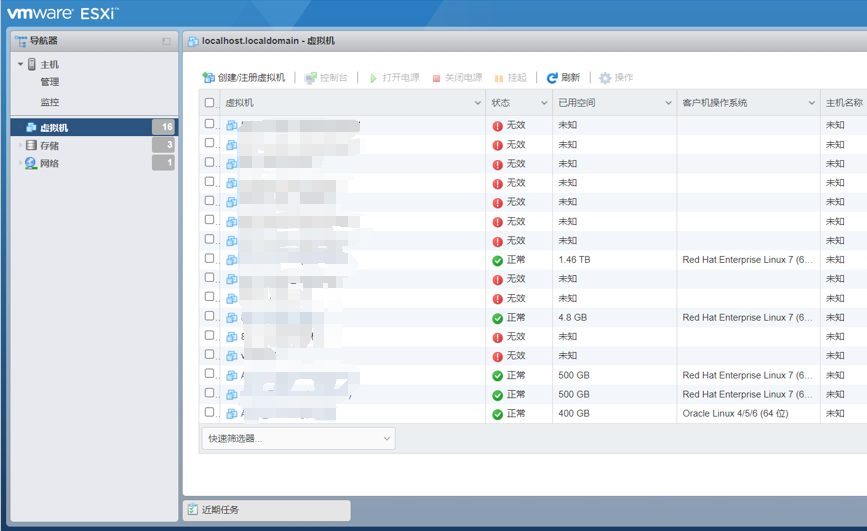

2024年2月的某天一早,该客户领导联系我们,说大量业务虚机无法启动,严重影响业务,希望尽快支援。由于当时客户的维保已经过期,出于事件紧急,考虑会有后续项目的机会,公司决定支持。

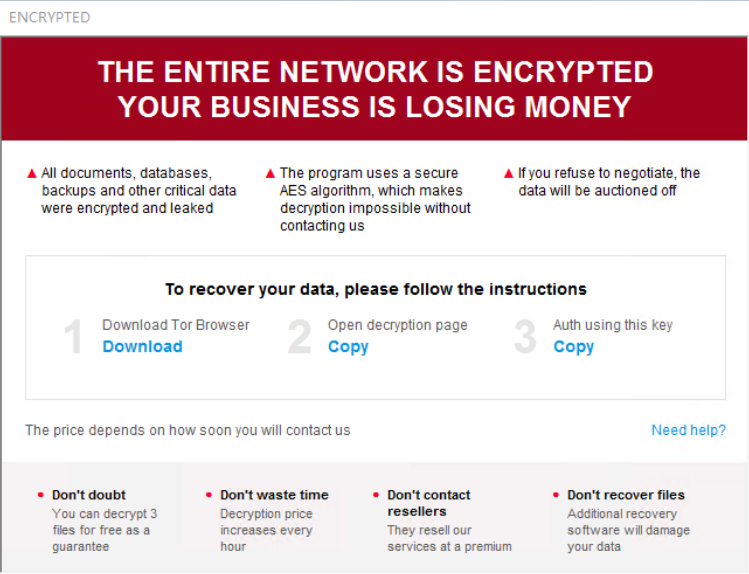

经远程排查后发现,所有虚机均在同一网段中,且集中存放在一台存储上。黑客直接把存储中存放虚拟机的目录都加了密。我们一致认为客户中了勒索病毒,马上反馈给了客户。

虚拟机磁盘被加密、操作日志被清除、连备份一体机的操作系统也中了勒索,一时间客户的IT团队忙的手足无措,紧急召集了安全厂商、备份软件厂商和我们共同来出谋划策。

经核实该病毒是一种曾经出现过的木马变种,加密长度为400位左右,即使是用超算破解也需要好几年的时间。我们尝试恢复从虚机硬盘、vmware快照和存储端恢复,但都未成功。其他团队提取了木马脚本和硬盘,拿回实验室分析。

事故溯源:

1.HR某用户下载了个带木马的税票文件,感染了该电脑。

2.黑客从电脑上获取该用户的VPN账号和密码。

3.利用VPN账密访问公司内网,扫描到域控服务器。

4.通过域控(server2019)OS漏洞,hash登陆系统(RDP会话劫持)。

再从域控服务器上暴力破解ESXI的root密码。一天后撞库成功,然后加密esxi里/vmfs/volume里所有虚机文件,次日早上客户发现所有虚机都被加密了,并且无法启动,在讨论了一圈,尝试了各种方案都无果后,只能从备份数据下手作最后的尝试。在重建完临时备份环境,从原始硬盘谨慎的筛选并拷贝了部分未被污染的数据后,成功把最重要的oracle数据恢复了出来,然后联系应用部门导入数据,业务才逐渐恢复。

在临时环境运行的同时,汉盛帮助客户重新组建生产环境,除了延用了原设备(彻底格式化并重装)外,在外网线路、互联网边界、终端安全、密码复杂度、新生产环境等各方面进一步做了加固。

总结风险点:

1.终端安全没有做好管理。

2.互联网边界安全没做到位。

3.虚拟服务器OS补丁没有及时打上。

4.存储端的安全设置不到位。

5.数据备份工作不完善。

2023勒索病毒攻击态势分析报告:超7成机构缺乏攻击溯源能力

近日,《2023年中国企业勒索病毒攻击态势分析报告》(简称《报告》)深入分析了中招机构网络安全建设与运营方面的“通病”,提出勒索病毒可防可控可阻断,并根据勒索病毒攻击的“生存曲线”,提出勒索攻击的“黄金救援期”为发现攻击后的0~30分钟,为政企机构高效建设勒索病毒防范体系提供了重要的参考依据。

安全防护基础薄弱 超60%攻击事件无法溯源

平均每年接到全国各地政企机构网络安全应急响应事件报告1100余起。其中,勒索病毒事件已连续多年排名恶意程序攻击类型的榜首。本次报告甄选了2022年1月至2023年3月期间接到的206起造成重大破坏或严重损失的勒索病毒攻击典型事件为研究样本展开深度分析。

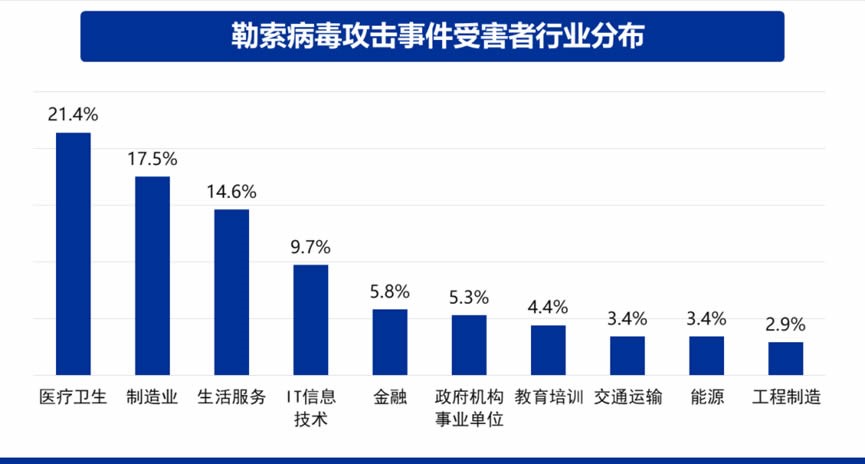

《报告》显示,医疗卫生行业是勒索病毒攻击的重灾区,报案数量占到勒索病毒攻击事件报案总数的21.4%;制造业排名第二,占比为17.5%;生活服务紧随其后,占比为14.6%。

在对勒索病毒攻击进行溯源分析时发现,有61.7%的勒索病毒攻击事件根本无法进行溯源,甚至仅在内网或局域网中进行攻击溯源也完全无法实现,无法了解攻击者访问过哪些系统、进行过哪些操作、利用过什么漏洞、是否买下了后门;还有13.1%的中招机构只能进行内网或局域网内的溯源,但完全无法得知攻击者是通过什么互联网IP访问了系统。

安全专家指出,造成这种情况的原因,固然有攻击者事后主动擦除痕迹的因素,更为主要的是,中招政企机构的网络安全基础建设过于薄弱,没有采取针对网络攻击的有效监测或留痕措施,致使内部系统门户打开。

勒索病毒可防、可控、可阻断 需把握住“黄金救援期”

除去无法回溯完成攻击过程和攻击起止时间的案例,研究团队在对有明确记录攻击起止时间的108起勒索病毒攻击事件进行分析后发现,完成一次勒索病毒攻击的平均时长为105.7小时、最短时长为3分钟、最长时长为529天。其中,17.6%的勒索病毒攻击事件是在1小时内完成的,超过半数是在12小时内完成的,24小时内完成的攻击事件超过六成。

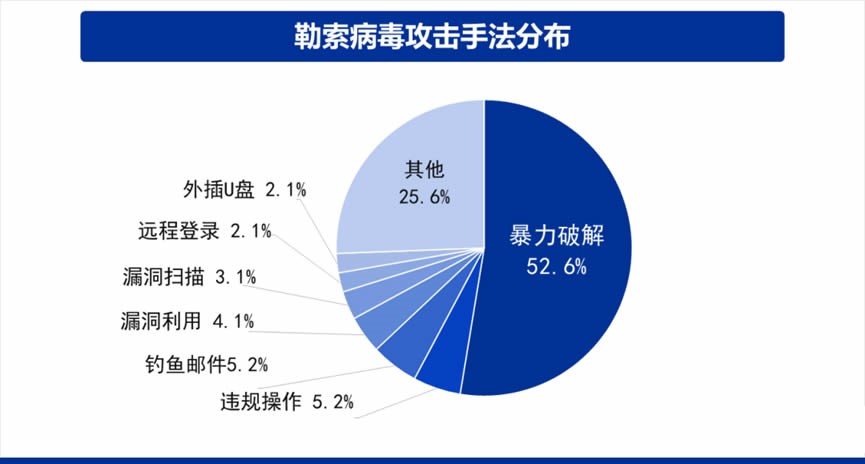

同时,与其他各类传统网络攻击相比,勒索病毒攻击极少有使用0day漏洞或高级攻击手法的情况发生。统计显示,52.6%的攻击事件使用了暴力破解,有49.5%的事件与弱口令有关。

为了能够更加精确的分析防范勒索病毒攻击所需要的响应速度,以“攻击时长”数据为基础,《报告》绘制了勒索病毒攻击的“生存曲线”。统计显示,0~30分钟是勒索病毒攻击应急响应的“黄金救援期”,系统生存率仍在90%以上;以590分钟为临界点,超过该临界时间点,系统被成功投毒的概率就会大于生存概率。

我们建议,想要有效应对勒索病毒的攻击,政企机构需要建立实战化的安全运营能力,完善应急响应机制,提升应急响应能力。有条件的机构,还应积极开展网络安全应急响应技术演练、实战攻防演练,从整体上提升实战化安全运营能力与应急响应能力

![]()